A maior parte dos dados que trafegam pela internet hoje é transmitida por sinais luminosos de lasers, através de cabos de fibra óptica. Embora o laser seja uma invenção baseada em princípios da mecânica quântica, a transmissão de informação por esses sinais utiliza apenas as propriedades clássicas da luz. Será que haveria vantagens em utilizar as propriedades quânticas da luz para a comunicação de longa distância?

Uma das respostas a essa pergunta é a criptografia quântica, uma tecnologia que explora a natureza probabilística da mecânica quântica para codificar informação de maneira indecifrável e totalmente a prova de espionagem. Outra resposta é a internet quântica: um novo conceito de rede de comunicação, utilizando o emaranhamento quântico para conectar computadores quânticos e outros dispositivos.

Para entender como funciona a criptografia quântica, precisamos antes entender o que é a criptografia em geral, e como ela está presente em nosso cotidiano. A criptografia existe desde a antiguidade. O imperador romano Júlio César enviava e recebia mensagens secretas de seus generais, utilizando um código que trocava cada letra de um texto por outra distante um número fixo de posições no alfabeto. Por exemplo, a letra A poderia ser substituída pela letra D, a letra B trocada pela letra E e assim por diante. A regra para trocar as letras é o que chamamos de chave criptográfica. Somente quem tivesse a chave criptográfica de César seria capaz de encriptar ou decifrar as mensagens. O código de César pode ter funcionado no início, mas seus inimigos mais espertos podiam com o tempo notar o padrão oculto nas letras e decifrar as mensagens.

Ao longo dos séculos, a criptografia evoluiu para encontrar métodos matemáticos cada vez mais complexos para criar chaves criptográficas que gerassem padrões cada vez mais difíceis de serem revelados. Em 1977, o criptógrafo norte-americano Ronald Rivest (1947 – ), o criptógrafo israelense Adi Shamir (1952- ) e o cientista da computação norte-americano Leonard Adleman (1945- ) desenvolveram um protocolo criptográfico baseado na fatoração em números primos. Atualmente, o chamado protocolo RSA é o mais utilizado na internet para a navegação em sites e a troca de mensagens sigilosas.

O RSA funciona com um par de chaves criptográficas: uma pública e outra privada. Cada participante (emissor e receptor) possui sua própria chave pública, que pode ser compartilhada com qualquer pessoa, e uma chave privada, que é mantida em segredo. As chaves são baseadas em um número muito grande, normalmente de 2048 bits (equivalente a cerca de 617 dígitos decimais), que é o produto de dois números primos secretos. Quando uma mensagem é codificada com a chave pública do receptor, apenas a chave privada dele pode decifrá-la. Para quebrar o código da criptografia RSA, um espião precisaria encontrar os dois fatores primos desse número gigantesco, um problema que mesmo um supercomputador demoraria bilhões de anos para resolver.

Como vimos na seção sobre computação quântica, espera-se que, em algum momento nas próximas décadas, computadores quânticos sejam finalmente capazes de executar o algoritmo de Shor em escala suficiente para fatorar números de 2048 bits em questão de horas. Quando isso acontecer, conversas e informações confidenciais protegidas pelo protocolo RSA poderão ser decifradas, tornando-se públicas da noite para o dia.

Valéria Loureiro da Silva

Coordenadora do Quantum Industrial Innovation (QuIIN) — Centro de Competência Embrapii SENAI-CIMATEC em Tecnologias Quânticas, em Salvador, Bahia

A outra alternativa é a criptografia quântica. “A segurança da criptografia quântica não é baseada na complexidade matemática, mas nas propriedades quânticas da luz”, explica Loureiro da Silva. Utilizando essas propriedades, é possível gerar uma chave criptográfica verdadeiramente aleatória, incapaz de ser decifrada. Além disso, as leis da mecânica quântica permitem detectar qualquer tentativa de espionagem durante a troca de chaves, impedindo que interceptadores obtenham qualquer informação útil.

Antonio Zelaquett Khoury

Físico do Instituto de Física da Universidade Federal Fluminense (UFF)

O primeiro protocolo de criptografia quântica foi proposto em 1984, pelo físico norte-americano Charles Bennett (1943 – ) e o cientista da computação canadense Gilles Brassard (1955- ). Conhecido como protocolo BB84, ainda é um dos mais utilizados por pesquisadores e empresas de criptografia quântica. Em 2007, a empresa suíça ID Quantique usou o protocolo BB84 para proteger a transmissão dos resultados das votações nas eleições federais da Suíça.

O BB84 funciona com fótons polarizados. Um emissor, que chamaremos de Alice, envia fótons, um por vez, para um receptor, Bob. Alice usa duas bases diferentes para polarizar os seus fótons. Em uma das bases, os fótons podem ser polarizados na direção vertical, representando o bit 1, ou na direção horizontal, representando o bit 0. Na outra base, girada 45 graus em relação à primeira, os fótons podem ser polarizados na direção de 45 graus (bit 0) ou 135 graus (bit 1). Alice escolhe aleatoriamente entre essas duas bases ao enviar cada fóton para Bob.

Sem saber quais bases Alice usou, Bob mede os fótons que chegam de Alice usando também uma das duas bases, escolhidas aleatoriamente. Quando Bob, por coincidência, usa a mesma base que Alice, ele obtém o mesmo bit que ela enviou. Se escolher a base errada, o resultado será um bit aleatório.

Após a transmissão dos fótons, Alice e Bob se comunicam por um canal de comunicação clássico, como o telefone ou a internet, para comparar as sequências de bases usadas, mas sem revelar os bits medidos. Eles então descartam os bits onde as bases foram diferentes e mantêm apenas aqueles onde as bases coincidiram. Se tudo ocorrer corretamente, Alice e Bob terão cada um uma sequência de zeros e uns idêntica e totalmente aleatória, que poderá ser usada como chave criptográfica.

Mas antes de usarem a chave, Alice e Bob comparam pelo canal clássico um trecho da sequência para verificar se houve espionagem. Suponha que uma espiã chamada Eva, intercepte os fótons emitidos por Alice e tente reenviá-los para Bob. Como Eva não sabe quais bases Alice usou, ela mede os fótons com bases aleatórias. Se acertar a base, Eva mede o bit correto, transmitindo a Bob o bit correto. Se errar a base, mede um bit aleatório, introduzindo erros na sequência de Bob. Se a taxa de erros no trecho compartilhado indicar a presença de um espião, a chave será descartada.

A incapacidade de Eva copiar a sequência de fótons com precisão é um exemplo do chamado teorema da não clonagem. Demonstrado em 1982 pelo físico norte-americano William Wootters (1951- ) e o físico americano-polonês Wojciech Zurek (1951- ), o teorema afirma que é impossível copiar um estado quântico desconhecido sem destruí-lo no processo.

Com a chave criptográfica pronta, Alice realiza uma operação matemática com números binários chamada de soma módulo 2, entre a sequência de bits da chave e a sequência de bits da mensagem que deseja enviar. Essa operação transfere toda a aleatoriedade da chave para a mensagem criptografada, tornando-a incompreensível.

Rafael Barros

Físico do Instituto de Física da USP

Dessa forma, Alice transmite a mensagem criptografada por um canal clássico, sabendo que o único capaz de decifrá-la é Bob. De posse da mesma chave secreta, Bob realiza a operação matemática inversa, recuperando a mensagem original.

Embora protocolos de criptografia quântica como o BB84 sejam teoricamente invioláveis, diversas pesquisas ao longo dos anos mostraram que imperfeições técnicas nos dispositivos utilizados na distribuição de chaves podem ser exploradas por espiões, comprometendo a segurança desses sistemas. Essas limitações levaram os físicos a desenvolver protocolos mais robustos contra falhas práticas, explorando as propriedades do emaranhamento quântico. Um desses primeiros protocolos foi o BBM92, criado em 1992 por Charles Bennett, Gilles Brassard e o físico norte americano Nathaniel David Mermin (1935- ), e do qual derivam alguns dos protocolos mais modernos em uso atualmente.

No BBM92, entre Alice e Bob, existe Charlie, que possui uma fonte de pares de fótons emaranhados em suas polarizações. Os pares são emitidos de tal forma que os valores das polarizações são aleatórios. No entanto, se um dos fótons for medido em uma determinada base, o outro, se também for medido na mesma base, apresentará o mesmo resultado de polarização.

Charlie envia um par de fótons por vez, um para Alice e outro para Bob. Cada um deles mede a polarização dos fótons recebidos, escolhendo aleatoriamente entre duas bases possíveis. Ao final, usando um canal clássico, Alice e Bob comparam as bases utilizadas e descartam os bits medidos em bases diferentes. Devido ao emaranhamento, eles podem ter confiança de que os bits medidos nas mesmas bases serão iguais e podem ser usados para formar uma chave criptográfica.

Porém, se houver um espião interceptando os fótons, ou se a fonte de fótons de Charlie não for confiável, o emaranhamento será destruído. Isso pode ser detectado por Alice e Bob, por meio de um teste de violação das desigualdades de Bell.

Uma das desvantagens dos protocolos criptográficos baseados em fótons únicos, como o BB84 e o BBM92, é o alto custo dos seus aparelhos. Detectar fótons individuais requer sensores extremamente sensíveis, que geralmente operam apenas em temperaturas muito baixas, exigindo sistemas de resfriamento caros e complexos.

Uma alternativa são os chamados protocolos de variáveis contínuas. Nesses sistemas, os bits são codificados em estados quânticos representados pela amplitude e fase de ondas eletromagnéticas. Como esses estados envolvem muitos fótons, eles podem ser medidos com detectores mais acessíveis, semelhantes aos usados em telecomunicações convencionais.

A desvantagem dos protocolos de variáveis contínua, no entanto, é que a chave criptográfica não pode ser obtida diretamente a partir dos resultados das medições. É necessário realizar uma série de cálculos que podem demorar de um a dois dias, dependendo da capacidade computacional disponível. Esse processo, porém, pode ser significativamente acelerado com o uso de hardware especializado, como os FPGAs (sigla em inglês para arranjo de portas programáveis em campo), capazes de extrair uma chave de forma quase instantânea.

De qualquer forma, tanto os protocolos de variáveis contínuas quanto os de variáveis discretas ainda exigem um tempo relativamente longo para gerar e distribuir uma chave criptográfica. Por isso, atualmente, a criptografia quântica é utilizada apenas em comunicações consideradas críticas. Por exemplo, na transmissão de informações sigilosas entre instituições de infraestrutura essencial, como as forças armadas, hospitais, instituições financeiras e as redes de geração de energia elétrica.

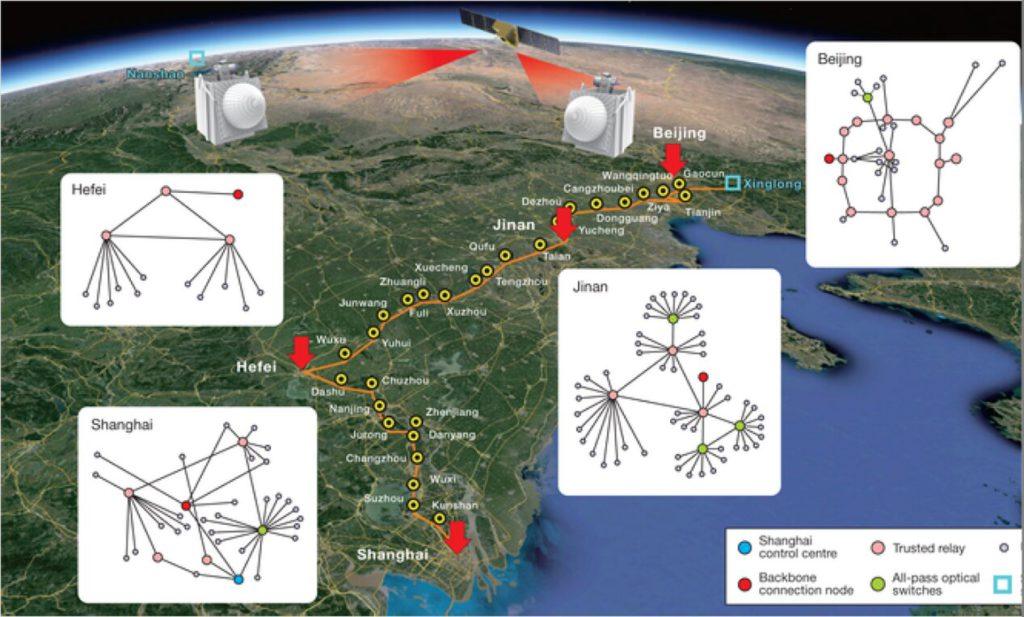

A distribuição de chaves criptográficas quânticas já é uma realidade em diversas partes do mundo, por meio de redes quânticas metropolitanas instaladas em cidades dos Estados Unidos, China, Reino Unido, União Europeia e outros países. A China lidera esse avanço com a maior rede quântica do planeta, que se estende por cerca de 4.600 quilômetros, conectando cidades como Pequim, Xangai, Hefei e Guangzhou. Essa infraestrutura combina centenas de conexões de fibra óptica terrestre com dois satélites em órbita, o Micius e o Jinan 1. Ambos são capazes de gerar pares de fótons emaranhados e distribuí-los entre distâncias superiores a mil quilômetros. Em março, o Jinan 1 estabeleceu um recorde mundial ao realizar uma distribuição de chaves criptográficas entre a China e a África do Sul, perfazendo um total de 12.900 quilômetros.

O uso dessas redes para criptografia quântica é apenas o começo. Em 2008, o físico norte-americano Jeff Kimble (1949-2024) propôs a criação de uma internet quântica, uma rede capaz de conectar dispositivos quânticos por meio do emaranhamento. Essa rede permitiria interligar computadores quânticos e sensores quânticos em diferentes locais, possibilitando a transmissão de estados quânticos entre os dispositivos.

Atualmente, todos os tipos de computadores quânticos enfrentam limitações para aumentar seu número de qubits. A internet quântica permitiria superar parte dessas restrições ao conectar múltiplos computadores quânticos, que poderiam colaborar como um sistema distribuído, ampliando sua capacidade conjunta. Além disso, computadores quânticos poderiam se integrar a redes de sensores quânticos, processando em tempo real informações sensíveis do ambiente.

Na internet quântica, a transmissão de um estado quântico ocorre por meio do teletransporte quântico — um fenômeno que não move fisicamente objetos, mas transfere o estado quântico de um sistema para outro, mesmo a grandes distâncias. Suponha que se queira teleportar o estado de um primeiro átomo, em um ponto da rede, para um segundo átomo, em outro ponto. Isso pode ser feito gerando um par de fótons emaranhados, enviando um fóton para cada local. O primeiro fóton interage com o primeiro átomo, de modo a transferir informações sobre seu estado. Em seguida, é realizada uma medição conjunta entre o primeiro átomo e seu fóton, o que destrói o estado original do átomo. O resultado dessa medição é então transmitido por um canal clássico, como telefone ou internet, até o segundo ponto. Com base nessas informações, usando o segundo fóton emaranhado, realiza-se uma operação específica sobre o segundo átomo, permitindo que ele assuma exatamente o mesmo estado quântico que o primeiro possuía.

Para que essa rede funcione, os físicos precisam aprender a distribuir emaranhamento de maneira eficiente em redes com múltiplos locais. “Se criar emaranhamento entre dois pontos já é difícil,entre vários pontos vai ficando cada vez pior”, explica a física Nadja Bernardes, do Instituto de Física da UFPE. “É um grande desafio.”

Um dos principais problemas, segundo Bernardes, é que o emaranhamento se degrada com a distância, devido às interações dos fótons com o ambiente. Na comunicação clássica por fibra óptica, acontece um problema parecido. A luz se atenua à medida que percorre grandes distâncias pela fibra. A solução são os chamados amplificadores, dispositivos instalados ao longo das fibras para aumentar os sinais de luz de tempos em tempos. Essa estratégia, porém, não funciona com os fótons emaranhados, porque o teorema da não clonagem proíbe a cópia dos estados quânticos.

A solução são os chamados repetidores quânticos. Eles funcionam dividindo a distância total em trechos curtos, nos quais pares emaranhados são enviados para estações intermediárias. “Distribuímos o emaranhamento em pequenas distâncias e usamos operações entre essas subestações para conseguir conectar os pontos distantes”, explica Bernardes.

Reportagem: Ana Luiza Sério (ICTP-SAIFR) e Igor Zolnerkevic (ICTP-SAIFR);

Texto: Igor Zolnerkevic (ICTP-SAIFR);

Revisão: Ana Luiza Serio (ICTP-SAIFR) e Larissa Takeda (ICTP-SAIFR);

Consultoria Científica: Gustavo Wiederhecker (UNICAMP) e Marcelo Terra Cunha (UNICAMP);

Projeto gráfico, interatividades e edição multimídia: Victoria Barel (ICTP-SAIFR)

Reportagem: Igor Zolnerkevic (ICTP-SAIFR);

Revisão: Ana Luiza Serio (ICTP-SAIFR), Larissa Takeda (ICTP-SAIFR);

Consultoria Científica: Gustavo Wiederhecker (UNICAMP), Marcelo Terra Cunha (UNICAMP);

Edição: Victoria Barel (ICTP-SAIFR).